Inhaltsverzeichnis

Das Problem

Nutzt man zen.spamhaus.org als Blocklist, kommt es dazu, das unter Umständen, E-Mails nur noch sporadisch zugestellt werden können. Aufgefallen ist mir das erst nachdem ich anfing, ältere Server Ende 2024 aus zu tauschen. Während die alten Server noch ohne Probleme mit zen.spamhaus.org funktionieren, verweigerten die neuen Server die Zustellung der Mails.

Der Grund liegt darin, dass Spamhaus die Unterstützung von öffentlichen DNS-Resolver eingestellt hat.

Warum ich bisher mit älteren Server keine Probleme hatte und erst ab Ende 2024 mit neuen, erschließt sich mir nicht.

Die Meisten Mails werden mit dem Hinweis abgelehnt:

Okt 1 10:19:18 ziprelay postfix/smtpd[20247]: NOQUEUE: reject: RCPT from mail-oln040092073050.outbound.protection.outlook.com[203.0.113.2]: 554 5.7.1 Service unavailable; Client host [203.0.113.2] blocked using sbl.spamhaus.org; Error: open resolver; https://www.spamhaus.org/returnc/pub/2001:db8:f61:a1ff:0:0:0:80; from=<username@hotmail.com> to=<user@example.com> proto=ESMTP helo=<EUR04-HE1-obe.outbound.protection.outlook.com>

Lösung und Konfiguration

Die einfachste Lösung und ohne große Konfigurationsänderungen vornehmen zu müssen ist, zen.spamhaus.org zu entfernen und durch andere Filter zu ersetzten.

Die andere Möglichkeit ist, sich bei Spamhaus kostenlos zu registrieren. Das kann man hier tun –> Spamhaus Danach steht einem der Service in einer kostenlosen Variante weiterhin zur Verfügung.

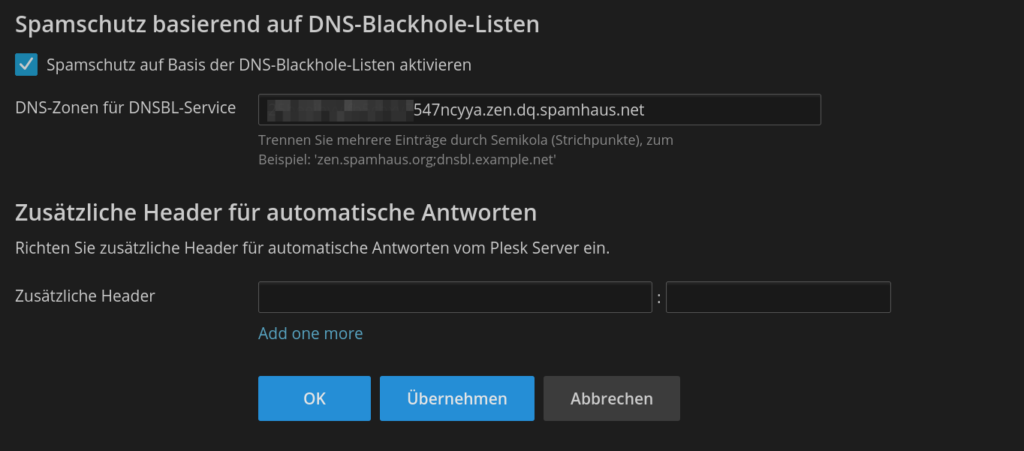

Im Kundenbereich erhält man nun einen DQS Key, welchen man mit zen.spamhaus.net kombiniert.

<dein_DQS_Key>.zen.dq.spamhaus.net

Hinweis: Aus .ORG wird .NET

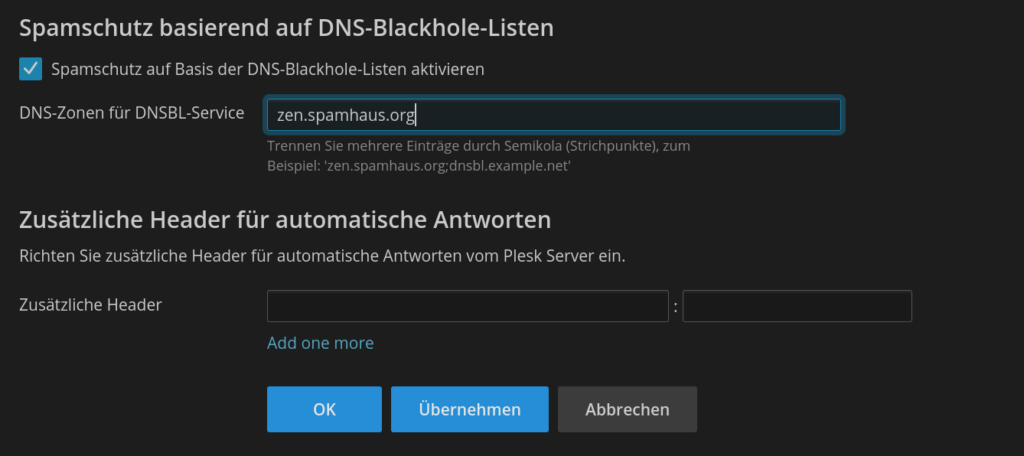

- Plesk –> Tools & Einstellungen –> Mailserver Einstellungen

Natürlich lassen sich weitere Filter konfigurieren, um noch bessere Ergebnisse zu erzielen.

Die Keys dazu findet man genauso in seinem Kundenkonto.

Anbei eine kurze Beschreibung dieser Filter, welche man mit Semikolon getrennt einfügen kann.

Eine Übersicht der Spamhaus-Filter

Spamhaus-Datasets: Eine Übersicht der Funktionen

SBL (Spamhaus SBL – Spamhaus Block List)

- Funktion: Die SBL enthält IP-Adressen von Botnet-Kommandoservern und anderen Servern, die als Quelle von Spam eingesetzt werden.

- Sinnvoll für: Organisationen und ISPs, die E-Mails von bekannten Spamquellen filtern möchten.

CSS (Spamhaus CSS – Spamhaus CSS Block List)

- Funktion: Die CSS-Liste enthält IP-Adressen von Servern, die als Teil von C&C (Command & Control) Netzwerken oder Botnets identifiziert wurden.

- Sinnvoll für: Sicherheitsadministratoren, die nach aktivem Böswilligkeitsverhalten auf IP-Adressen suchen.

BCL (Spamhaus BCL – Spamhaus Block List)

- Funktion: Die BCL-Liste enthält IP-Adressen von Servern, die als Teil von DDoS (Distributed Denial of Service) Angriffen verwendet werden.

- Sinnvoll für: Netzwerkadministratoren, die DDoS-Gefahren identifizieren und blockieren möchten.

DROP (Spamhaus DROP – DNS-based Open Resolver Project)

- Funktion: DROP blockiert DNS-Resolver, die nicht ordnungsgemäß konfiguriert sind und als Teil von DNS-Amplifikationsangriffen verwendet werden können.

- Sinnvoll für: Netzwerkadministratoren und DNS-Anbieter, die DNS-Sicherheit erhöhen möchten.

XBL (Spamhaus XBL – Exploited Hosts List)

- Funktion: Die XBL-Liste enthält IP-Adressen von kompromittierten Hosts, die zum Senden von Spam oder zum Teilnehmen an DDoS-Angriffen verwendet werden.

- Sinnvoll für: Sicherheitsadministratoren, die nach kompromittierten Systemen suchen.

PBL (Spamhaus PBL – Policy Block List)

- Funktion: Die PBL blockiert dynamische IP-Adressen, die nicht für das Senden von E-Mails konfiguriert sind, um das Senden von Spam zu verhindern.

- Sinnvoll für: Netzwerkadministratoren und ISPs, die das Senden von Spam von dynamischen IP-Adressen unterbinden möchten.

AuthBL (Spamhaus AuthBL – Authentication Block List)

- Funktion: Die AuthBL blockiert IP-Adressen, die nicht ordnungsgemäß authentifiziert sind und von denen Spam gesendet wird.

- Sinnvoll für: E-Mail-Anbieter und Sicherheitsadministratoren, die Authentifizierungssicherheit verbessern möchten.

DBL (Spamhaus DBL – Domain Block List)

- Funktion: Die DBL-Liste enthält bekannte Phishing- und Malware-Domains, die als Teil von Phishing-Angriffen oder zum Verbreiten von Malware verwendet werden.

- Sinnvoll für: Organisationen und Sicherheitsadministratoren, die solche Domains blockieren möchten.

ZRD (Spamhaus ZRD – Zero Reputation Domain List)

- Funktion: Die ZRD-Liste enthält Domains, die keinerlei Reputation haben, oft verwendet, um neue Phishing- oder Malware-Angriffe zu starten.

- Sinnvoll für: Sicherheitsadministratoren, die nach neuen, verdächtigen Domains suchen.

HBL (Spamhaus HBL – High Confidence Block List)

- Funktion: Die HBL-Liste enthält IP-Adressen, die mit hoher Wahrscheinlichkeit von Spam oder anderen böswilligen Aktivitäten in Zusammenhang stehen.

- Sinnvoll für: Netzwerkadministratoren und Sicherheitsadministratoren, die eine hohe Sicherheitsstufe gewährleisten möchten.